O laboratório de pesquisa da ESET identificou uma campanha de phishing que promove uma ferramenta para obter vantagens no Fortnite, como obtenção de mods, cheats e V-Bucks. O objetivo final é recolher dados de cartões de crédito de usuários desprevenidos. Além disso, a mesma ferramenta foi descoberta em outros 67 títulos de jogos online, incluindo Animal Crossing e League of Legends.

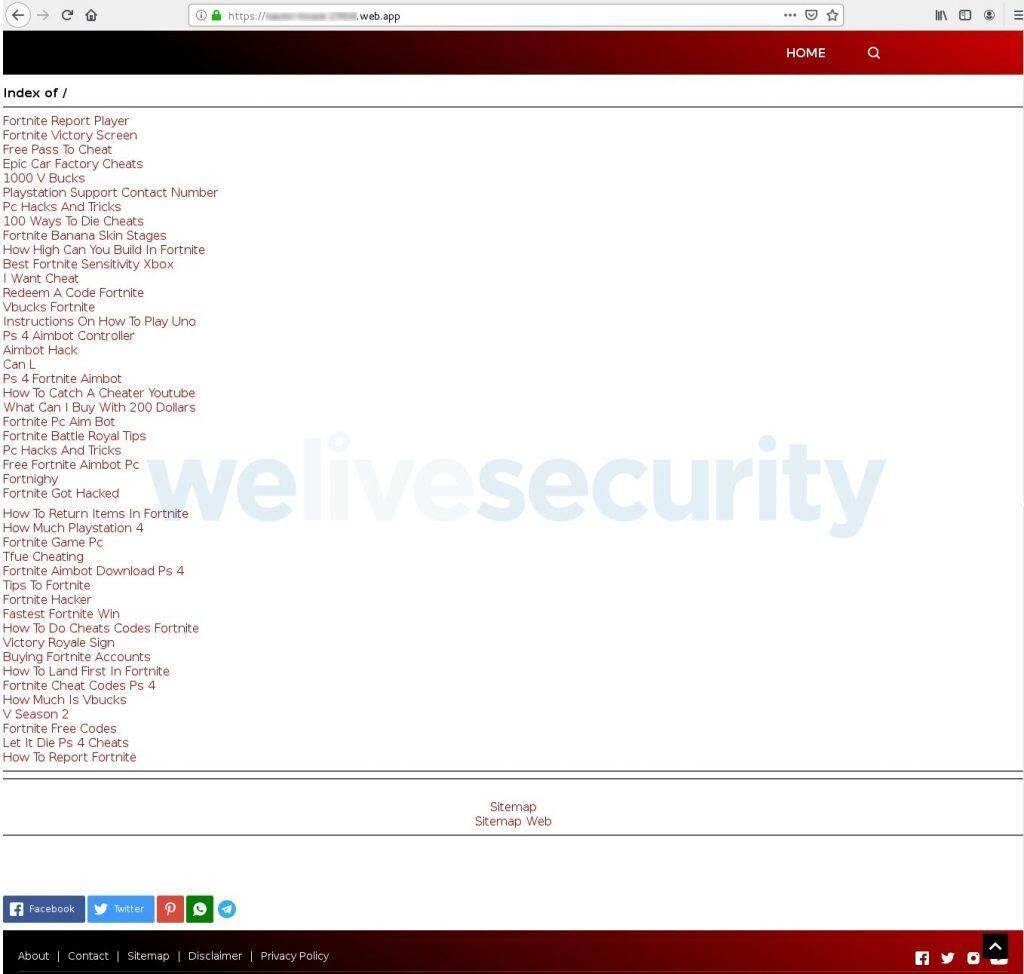

O golpe atua por meio de uma página inicial que inclui 150 links sobre diferentes temas relacionados ao Fortnite (mods, V-Bucks, etc) que tenta atrair o interesse dos usuários para que acessem os links e acreditem que poderão obter algum tipo de vantagem quando forem jogar.

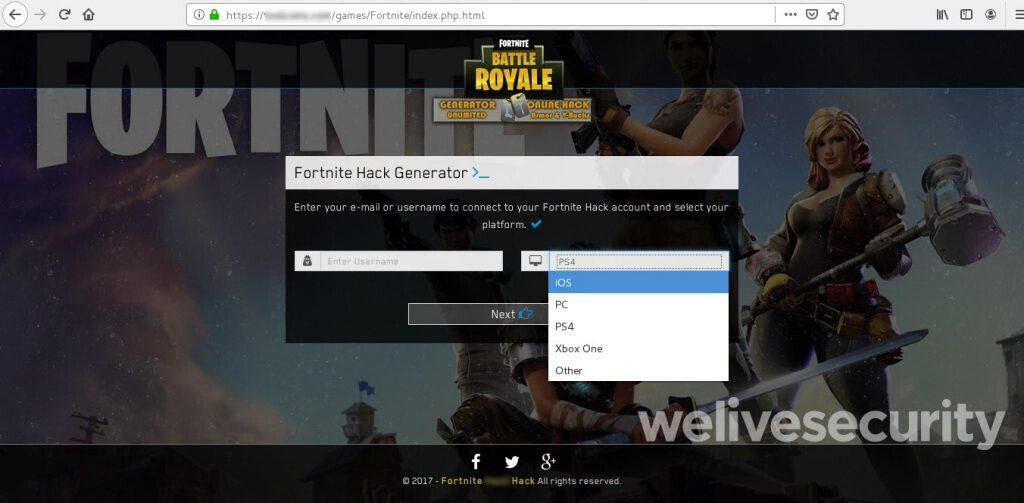

Antes de oferecer a suposta ferramenta de hacking para o Fortnite, todos os links da página direcionam a vítima a um mesmo site onde se solicita entrar com o endereço de e-mail e/ou nome de usuário, assim como indicar a plataforma de onde o usuário joga. A ESET explica que é provável que esta informação caia na mão dos operadores por trás da ameaça, ou seja, se o endereço de e-mail e/ou a senha são utilizadas para acessar a conta do Fortnite ou de outro serviço, a recomendação é para trocá-la o quanto antes.

Em uma segunda instância, a vítima em potencial deve selecionar os elementos do jogo e a quantidade de recursos que aparentemente serão gerados para a conta do Fortnite. As opções incluem obter V-Bucks, desbloquear itens do jogo, armas ou pontaria, entre outros aspectos que são característicos deste jogo.

Depois de selecionar os elementos que o usuário deseja obter, é executado um script que simula a conexão a um servidor e a realização de uma autenticação criptografada que, entre outras coisas, mostra também os dados previamente inseridos pelo usuário, que pode ser uma tentativa de passar mais verdade ao phishing.

Após a aparente execução bem-sucedida da ferramenta, o usuário deve se autenticar com informações reais antes que os supostos benefícios sejam adicionados à sua conta do Fortnite e, desta forma, verificar se não é um bot. O site indica que esta autenticação permite “ajudar e prevenir o abuso do hack”.

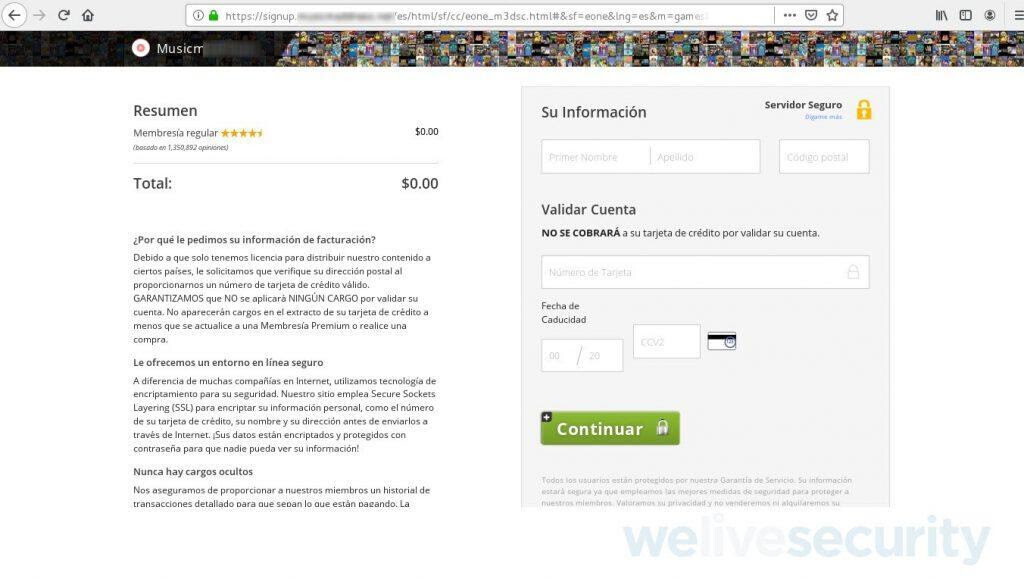

Por fim, o usuário é direcionado a um site onde se apresenta o verdadeiro objetivo da campanha de phishing: obter o nome completo da vítima, o código postal e os dados bancários.

O site declara que requer informações de faturamento, pois eles não estão licenciados para distribuir o conteúdo em determinados países. Além disso, é exigido que o usuário verifique seu endereço postal e forneça um número de cartão de crédito válido, já que eles garantem não aplicar nenhuma cobrança para validar a conta.

O site apresenta elementos que podem dar confiança a um usuário desavisado, como uma classificação de quatro estrelas supostamente baseada em mais de um milhão de opiniões, o uso de protocolos seguros, e até uma política de privacidade, que ainda se refere a outras empresas.

“Apesar de possuir os elementos e características descritos, isso não significa que se trate de um site legítimo. Na verdade, hoje, uma alta porcentagem de sites de phishing usa certificados de segurança, o que mostra que, como um fator para determinar se um site é seguro ou não, não é suficiente por si só” acrescenta Gutiérrez Amaya .

Após o usuário inserir as informações solicitadas pelo site, é apresentada uma mensagem de erro, que também solicita que ele continue em outra página e insira novamente as credenciais, especificando o furto da informação.

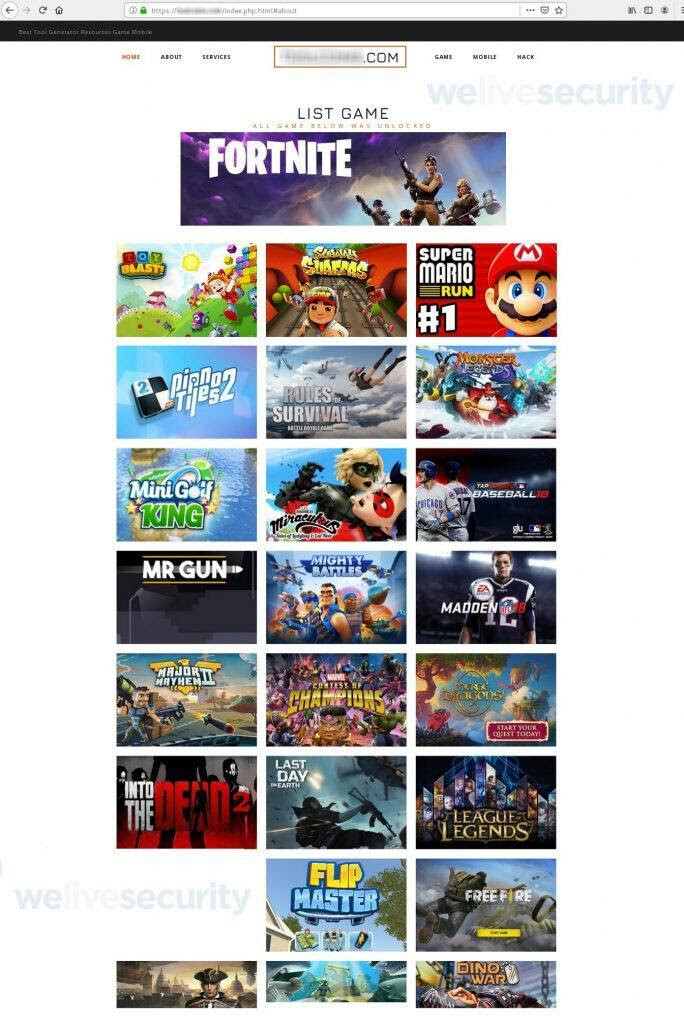

Depois de examinar o domínio da página para a qual a vítima é redirecionada após clicar nos links do site inicial, a ESET descobriu que, além de oferecer a ferramenta Hack Generator para o Fortnite, os operadores por trás dessa fraude oferecem a mesma ferramenta para outros 67 jogos online, incluindo uma ferramenta para obter seguidores no Instagram.

Cada uma dessas ferramentas funciona da mesma forma e tem o mesmo objetivo: roubar os dados bancários da vítima. A única modificação está no design da interface do site com a ferramenta, personalizada com as imagens de cada jogo. Além de alcançar essa ferramenta por meio do site inicial, a ESET detectou que outros domínios comprometidos são usados para distribuir a mesma ferramenta invasora.

Uma característica dessa campanha de phishing é o uso de diferentes domínios em várias fases. Existe um site para atrair o interesse dos usuários, que direciona os usuários para um segundo domínio, onde supostamente a ferramenta pode ser usada para violar videogames, mas só executa scripts para continuar com o engano. A terceira fase consiste no site de phishing, site responsável pelo roubo de informações. A ESET enfatiza que é uma campanha modular que pode ter maior persistência, já que caso o site de phishing seja denunciado e removido, os demais sites usados em engano e Engenharia Social permanecerão ativos.

“Os jogadores têm sido um alvo atraente para os cibercriminosos, o que explica a diversidade de ameaças de computador, como essas campanhas de phishing que permanecem ativas até o momento de escrever esta publicação, ou o malware que usa o nome de jogos conhecidos, como Fortnite. Este exemplo serve para alertar sobre esse tipo de golpes que podem ser básicos e conhecidos, mas ainda são eficazes, principalmente entre usuários desavisados ou que não sabem como funcionam esses tipos de golpes. É importante lembrar que além de tomar medidas básicas de prevenção, como manter todos os sistemas atualizados ou ter uma solução de segurança em nossos dispositivos, quando algo parece bom demais para ser verdade, é muito provável que seja algo ofensivo ou malicioso”, conclui o chefe do laboratório de pesquisa da ESET América Latina .

Leave feedback about this