Na última sexta-feira (12), diversas empresas pararam por conta de uma onda de ataques do tipo Ransomware, sendo mais de 200 mil sistemas foram infectados em mais de 100 países.

Os responsáveis pelo ataque demandavam pagamento de resgate até o dia 19 de maio sob a ameaça de apagar todos os dados criptografados pelo malware e a empresa infectada deveria pagar o equivalente a $300 dólares em Bitcoins por máquina para a recuperação dos arquivos.

Segundo Fernando Amatte, gerente de segurança da informação da CIPHER é recomendado para prevenção imediata a atualização disponibilizada pela Microsoft a partir de redes confiáveis nos sistemas operacionais Windows, já que esse tipo de ameaça Ransomware continuará rodando por algum tempo. Além disso, é importante a aplicação do “patch” e reinicialização mesmo de servidores de missão crítica, já que o impacto operacional do downtime dessas máquinas será menor do que aquele causado pela ameaça.Amatte também recomenda a gestão proativa de ativos, de vulnerabilidades, patches e atualizações. Além de garantir que somente as portas de comunicação necessárias em servidores e computadores estejam expostas na internet.

Como os ataques ainda devem continuar, os especialistas em segurança da informação da CIPHER, empresa global de cibersegurança, Fernando Amatte e Wolmer Godoi, diretor de cibersegurança e serviços profissionais da CIPHER, separaram alguns cuidados para prevenção dos dados e possíveis recuperações para dados criptografados.

Dicas para prevenção:

– Acessar o Windows Update através do menu Iniciar, verificar atualizações disponíveis e aplicá-las. Caso você não tenha acesso às configurações, solicite ao gestor de TI;

– Faça backups de seus arquivos rotineiramente, a recomendação é ter seus arquivos salvos em discos rígidos locais, além de em algum serviço de armazenamento na nuvem;

– Não expor o protocolo SMB (Server Message Block) das máquinas Windows na Internet, que operada na camada de aplicações para permitir acesso compartilhado a arquivos, impressoras e portas de comunicação. Mesmo sabendo que o malware WannaCry utiliza somente a porta 445, recomendamos filtrar todo o tráfego NetBIOS (portas 137, 139 e 445 TCP, além de 137 e 138 UDP)

– Desabilitar o suporte ao protocolo SMBv1 (clique aqui)

Para computadores infectados:

– Uma vez que os dados em disco foram criptografados é virtualmente impossível decriptar as informações sem a chave que seria oferecida pelos criminosos após o pagamento do resgate. O usuário deverá reinstalar o sistema operacional e recuperar arquivos armazenados em Backups;

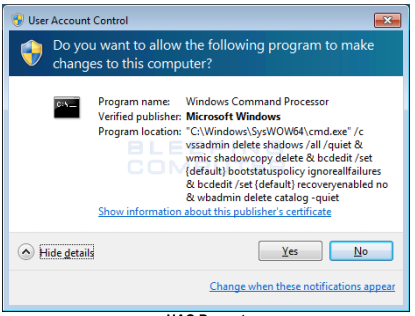

– Os sistema Windows trazem por padrão um recurso chamado Volume Shadow Copy, que permite ao sistema realizar backups ou “snapshots” dos arquivos em um local especial no disco. Recuperar o último ponto de recuperação pode restaurar o sistema a um momento anterior à infecção;

Diferente de outros malwares do tipo Ransonware, que geram endereços, chaves e contas de Bitcoin individuais para cada vítima infectada, esta variante do WannaCry tem somente 3 contas em seu código destinadas à receber o resgate. Com milhões de computadores infectados em todo o mundo, é praticamente impossível para os cibercriminosos saber quais vítimas pagaram o valor. A recomendação é não realizar o pagamento em hipótese alguma.

Segundo Godoi, não existem notícias até o momento de recuperação de arquivos para as empresas que efetuaram o pagamento exigido. Há indícios de que novas variantes do malware estejam sendo escritas, o que pode dar início a novas ondas de ataque nos próximos dias. A atualização imediata e reinicialização do sistema operacional é a melhor forma de estar seguro.

Leave feedback about this